Dans un monde numérique en constante évolution, les sites frauduleux représentent une menace croissante pour la sécurité des entreprises. Les cybercriminels utilisent ces sites pour mener des attaques telles que le phishing, compromettant la confidentialité des données sensibles des utilisateurs ou des collaborateurs, ainsi que la réputation des sociétés visées. Face à cette réalité, les takedowns, qui consistent à lancer une procédure visant à faire fermer ces sites malveillants, deviennent une mesure essentielle pour contrer la cybercriminalité et protéger les organisations.

Cet article explore les enjeux liés aux takedowns, leurs impacts sur la sécurité ainsi que la méthode déployée par les équipes XMCO pour vous accompagner dans cette démarche.

1. Qu’est-ce qu’un Takedown ?

Lorsqu’un nom de domaine litigieux est identifié, plusieurs moyens existent pour un ayant droit afin de remédier à la situation problématique.

La première catégorie de solutions est « juridique ». Il existe différents types de démarche juridique selon les registres. L’AFNIC propose par exemple une démarche baptisée Sireli. Mais la procédure la plus courante est la procédure UDRP. Elle est traitée par l’ICANN, nécessite généralement de faire appel à des juristes et, de par sa complexité, demande du temps pour être effective.

À l’opposé de ce type de demande formelle, une demande de takedown de nom de domaine peut être effectuée en interagissant avec le bureau d’enregistrement du domaine litigieux, au travers d’un processus par lequel un nom de domaine enregistré est retiré ou suspendu. Il fait généralement appel aux « ABUSE », le service du bureau d’enregistrement en charge de gérer les litiges concernant les domaines dont il porte la responsabilité.

Ce processus est généralement initié lorsqu’un nom de domaine est utilisé à des fins malveillantes ou illégales, telles que la fraude, le phishing, ou l’usurpation d’identité / la violation de droits de propriété intellectuelle.

Le takedown peut donc être réalisé de deux manières :

- Soit au niveau du bureau d’enregistrement, via le retrait pur et simple du nom de domaine, ou la dissociation IP / nom de domaine interdisant la résolution en adresse IP et donc l’accès au contenu par les internautes

- Soit au niveau de l’hébergeur, par la suppression du contenu exposé sur Internet

En complément, et afin de maximiser l’effet de ce type de demande, il est également possible de déclarer des noms de domaine auprès des listes noires utilisées notamment par les navigateurs ou autres logiciels de sécurité.

2. Pourquoi faire un Takedown ?

2.1 La création des noms de domaine, un écosystème peu réglementé

Depuis la création d’Internet, aucune solution viable de contrôle de la création de noms de domaine n’a été trouvée ou ne s’est avérée efficace. En effet, il est très simple et très rapide d’enregistrer un nom de domaine pour tenter d’usurper n’importe quelle marque.

Afin de protéger leur identité (filiales, marques, produits, …), les sociétés jouent donc au jeu du chat et de la souris : elles tentent parfois d’enregistrer le maximum de variations possibles de leurs noms de domaine (bien que l’exhaustivité est difficilement atteignable et est couteuse) et dans l’espace laissé vacant, les attaquants créent des noms de domaine avec toujours plus de créativité pour éviter d’être rapidement identifiés (typosquatting, nom de marque suivi de mots clefs pertinents, etc.). Par conséquent, les sociétés s’équipent à leur tour de services de détection en vue de mener des actions de fermeture.

Ce cycle est perpétuel, et nécessite de la part des entreprises de s’organiser pour y apporter une réponse. Cette réponse requiert certes un volet technique (automatisation des actions à réaliser), mais également un volet organisationnel (suivi et relance des demandes réalisées), pour être capable de réagir de manière rapide et efficace et de traiter le volume.

Exemple :

Extranet-<NOM MARQUE>.io

2.2 Les enjeux des takedowns

Les situations dans lesquelles il peut être nécessaire de réaliser une demande de takedown sont nombreuses, mais peuvent globalement être réparties en plusieurs catégories.

Phishing / Spear-Phishing

Technique d’attaque la plus répandue aujourd’hui, le phishing vise plus précisément à dérober des identifiants d’utilisateurs de l’entité ciblée (pour voler par exemple leur numéro de carte bancaire), ou ceux d’employés (pour gagner un accès au réseau de l’entreprise).

Il existe différents risques qui ne sont pas toujours de la même nature et ne ciblent pas le même public. Le premier cas illustre un risque d’atteinte à l’image de la société dont l’identité est usurpée ; quand dans le cadre du second cas, l’impact peut être bien plus important pour l’entreprise, avec la compromission d’accès sensibles au SI ou aux applications de l’entreprise.

Quant au spear-phishing, la principale différence réside dans le niveau de personnalisation de l’attaque sur une entité, et dans l’utilisation parcimonieuse de certains domaines frauduleux dans le cadre de campagnes particulièrement discrètes et ciblées.

Fraude (au président, au virement, etc.)

Méthode d’attaque en vogue au cours des dernières années, de nombreux noms de domaines sont utilisés par des attaquants pour mener des campagnes de fraude sur des personnes morales ou physiques. Qu’il s’agisse d’une attaque menée dans le cadre d’un BEC (Business Email Compromise) ou par un message envoyé directement à la victime, ces campagnes visent généralement à la réalisation de virements sur un compte bancaire maitrisé par l’attaquant.

Usurpation de Marque

Certains acteurs malveillants ont recours à l’enregistrement de faux noms de domaine pour bénéficier de la popularité de la marque ciblée afin d’en tirer un avantage. Par exemple, l’enregistrement d’un domaine “marque-discount.com” peut permettre à un attaquant d’héberger des activités de vente de faux produits.

Hébergement de ressources malveillantes

Dans certains cas, les attaquants ne vont pas utiliser un domaine pour interagir directement avec la victime, mais uniquement pour servir de centre de contrôle (Command & Control, abrégé C&C ou encore C2) dans le cadre d’une campagne d’attaques. Ce serveur permet alors de distribuer des logiciels malveillants téléchargés par les ordinateurs compromis ou encore de leur envoyer des ordres afin de contrôler le comportement des machines compromises

Parking de Nom de Domaine

Phénomène répandu, mais aux conséquences plus limitées d’un point de vue cyber, certains noms de domaine sont enregistrés dans le cadre d’un “parking”, l’objectif final de l’acheteur étant de revendre ce domaine au propriétaire de la marque le plus cher possible, afin de réaliser une plus-value.

Cette pratique est légale dans certains cas, mais pose des problèmes de réputation et de confiance des utilisateurs envers la marque ciblée. Bien que ne représentant pas forcément un risque avéré, il reste important d’identifier ces domaines parkés et de les surveiller dans le temps. En effet, même s’ils peuvent être inoffensifs au moment de leur détection initiale, ils peuvent parfaitement être réutilisés par un attaquant après avoir été rachetés pour s’en prendre à l’entreprise en ciblant ses collaborateurs, ses partenaires ou ses clients.

3. Les acteurs impliqués dans la gestion des noms de domaine

Un certain nombre d’acteurs sont impliqués dans la gestion des noms de domaine. Du bureau d’enregistrement, aux registres, en passant par les hébergeurs, tous ont une responsabilité et un rôle lors de la création, mais également lors de la fermeture d’un nom de domaine, et sont donc amenés à intervenir dans la procédure de Takedown. Il est important de bien identifier le rôle et la responsabilité de ces différents acteurs, afin de prendre les actions les plus adaptées et ainsi de maximiser les chances de succès.

L’ICANN (Internet Corporation for Assigned Names and Numbers) est une société à but non lucratif chargée d’administrer les ressources d’Internet et plus particulièrement de gérer les noms de domaine de premier niveau (TLD). Elle confie la gestion technique de chaque TLD à un organisme (appelé registre, ex. l’AFNIC dans le cadre du .fr) qui lui-même délègue la gestion commerciale à une multitude de bureaux d’enregistrement (ou registrar en anglais).

3.1. Les registres

Les registres sont les organisations responsables de la gestion d’une ou plusieurs extensions de noms de domaine sur Internet (.com, .fr, .cn, etc). Ces registres maintiennent et mettent à jour la base de données centrale et gèrent la zone DNS de leur extension. Ils gèrent également les serveurs DNS ayant autorité sur la zone.

En France, l’AFNIC est le registre chargé de gérer le domaine .fr.

Ces registres vont donc commercialiser les noms de domaine en direct dans certains cas, ou via des bureaux d’enregistrement. Concrètement, le registre va être responsable de gérer les serveurs DNS de la zone, de gérer les liens avec les bureaux d’enregistrement affiliés, et de faire respecter un certain nombre de règles de fonctionnement avec les différents interlocuteurs, depuis le bureau d’enregistrement jusqu’au client final.

3.2. Les Bureaux d’Enregistrement (Registrars)

Les bureaux d’enregistrement sont des entités accréditées par l’ICANN qui fournissent des services d’enregistrement de noms de domaine au public. Ce sont donc des plateformes de vente de noms de domaine. Généralement, ces bureaux d’enregistrement ont des accords avec de très nombreux registres, afin de pouvoir commercialiser le plus de TLD différents possibles.

3.3. Les Hébergeurs (Hosters)

Les hébergeurs offrent l’espace ou les ressources nécessaires pour héberger un site web. Ils sont souvent impliqués comme intermédiaire dans l’achat ou le renouvellement des noms de domaine. Ils peuvent aussi jouer un rôle lors d’un Takedown.

En effet, selon les cas, le Takedown peut aboutir à la fermeture d’un nom de domaine ou à la suppression du contenu géré par les hébergeurs.

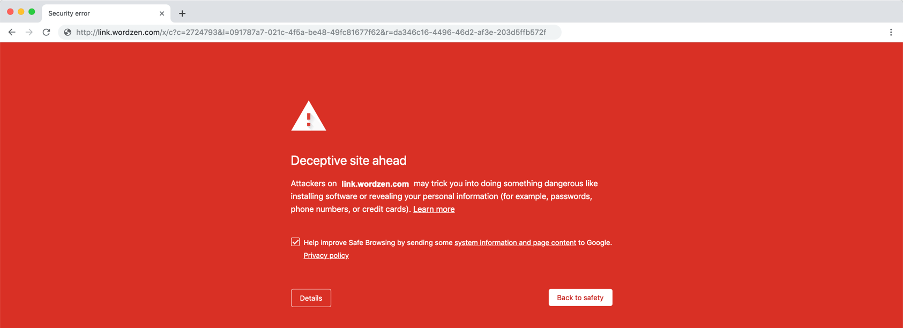

3.4. Les Listes Noires (Blacklists)

Les listes noires sont des listes agrégeant les noms de domaine frauduleux. Elles sont utilisées par certains navigateurs (exemple Google Safe Browsing) ou par des logiciels de sécurité pour prévenir ou interdire l’accès à certains sites.

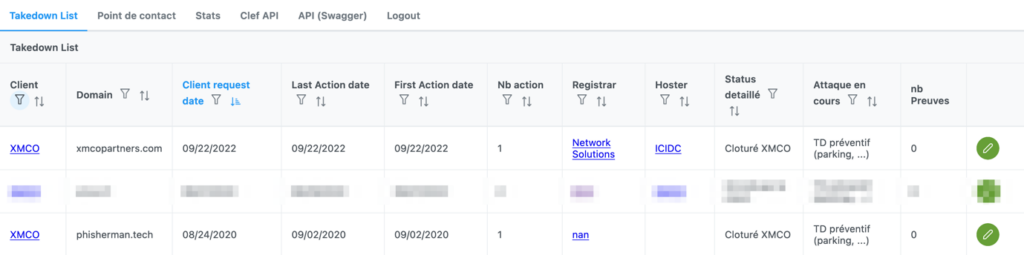

4. La gestion des Takedown par XMCO

4.1. Le mode opératoire

La fermeture d’un nom de domaine nécessite une organisation, des procédures et un suivi important.

En effet, l’envoi d’une demande générique sur une adresse « abuse » sur la base des informations WHOIS du bureau d’enregistrement n’aboutit que rarement.

Pour cela, XMCO a donc développé des outils permettant de réaliser de façon industrielle plusieurs tâches afin de maximiser les résultats.

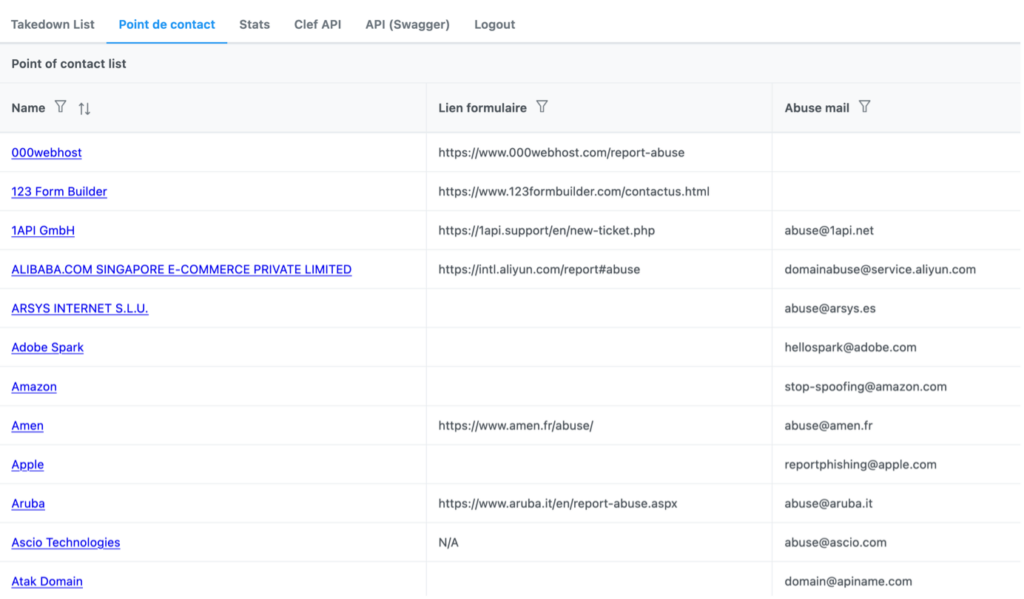

4.1.1. Contacter le bureau d’enregistrement

La première étape à réaliser est d’identifier l’interlocuteur à contacter pour procéder à une demande de Takedown. Pour cela, nous récupérons les modalités de signalement d’un abus directement dans les enregistrement WHOIS du nom de domaine. La section qui va plus particulièrement nous intéresser est celle permettant d’identifier le bureau d’enregistrement ciblé et son point de contact « abuse » à qui il sera possible d’envoyer une demande par email. Il est parfois également possible d’identifier un site au travers duquel la demande peut être effectuée via un formulaire dédié.

Selon la situation identifiée (usurpation, phishing, parking, etc.), la procédure de signalement peut différer. La majorité des bureaux d’enregistrement permettent la prise de contact par email, ou par formulaires qui doivent ensuite être remplis pour valider la demande. Certains bureaux mettent également à disposition des API privées permettant d’automatiser complètement le traitement des demandes.

L’envoi de la demande de TD demande donc de bien caractériser l’abus observé, et de joindre le maximum d’éléments prouvant le comportement abusif relevé. Il peut également être intéressant de faire un rappel aux principaux cadres juridiques encadrant ce type d’abus.

La prise de contact aboutie à la création d’un « dossier » traité plus ou moins rapidement par l’équipe abuse du bureau d’enregistrement. Les difficultés rencontrées peuvent être multiples : délai à rallonge nécessitant une relance, mauvaise communication de la part du registrar qui prend des actions sans en informer le demandeur …

XMCO a consolidé au travers de plusieurs années d’expertise sur ce sujet une base de connaissances détaillant les points de contact existants auprès de plus de 200 bureaux d’enregistrement, incluant des accès non disponibles publiquement. Ce travail de capitalisation a également permis d’établir une liste de contact et d’interlocuteurs privilégiés.

4.1.2. Contacter les hébergeurs

En complément de la demande faite au bureau d’enregistrement, il peut également être pertinent de réaliser une demande directement auprès de l’hébergeur. Cela permet de gérer par exemple le cas où le registrar répondrait aux abonnés absents, ce qui est une pratique courante chez les registres appelés « bulletproof » qui offrent un service visant à protéger les activités des cyber-criminels.

Ce type de prise de contact avec les hébergeurs suit exactement les mêmes modalités que celles évoquées dans le paragraphe précédent.

4.1.3. Publier les noms de domaine malveillants sur les listes noires

Enfin, le dernier type d’actions pouvant être pris consiste à déclarer le caractère frauduleux du domaine identifié aux listes de réputation des noms de domaine. Pour cela, nous avons identifié les principales listes couramment utilisées par les différents acteurs intervenant dans la capacité d’accès à internet : allant du navigateur internet sur le poste de l’internaute jusqu’aux GAFAM.

Concrètement, le domaine est également envoyé via différentes API sur des listes noires (comme Google Safe Browsing) afin de signaler directement aux utilisateurs qui visiteraient le site web que le domaine est considéré comme malveillant.

Cette approche est complémentaire des demandes de retrait précédemment mentionnées, car à défaut d’obtenir le retrait effectif du site frauduleux ou du serveur utilisé pour héberger les données associées, la déclaration auprès des listes de réputation bloque de manière préventive les principaux moyens d’accès à ces sites frauduleux utilisés par les internautes, à savoir, la messagerie et la navigation sur Internet.

Conclusion

L’approche XMCO permet donc de répondre manuellement et sans outillage adapté dans le temps à un sujet complexe à gérer, et de couvrir sous différents angles complémentaires les risques liés aux domaines frauduleux. Pour plus d’informations sur notre offre Takedown :